Otro título sugerido: «Cron: la puta que te parió, cron.»

Hace ya un par de años, escribía acerca de como aprenderse la sintaxis de cron es un reverndísimo dolor de huevos y de como estoy seguro que me tomó años.

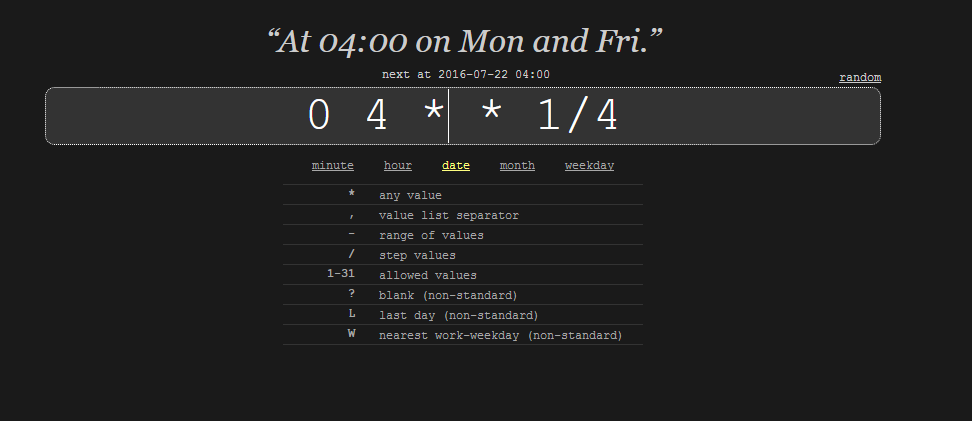

Hoy vengo con un post cortito. Para todo aquel que no se maneja la crontab como chancho por su casa y todavía tiene que googlear como hacer cada cosa. Para todo aquel que sufra de paja mental y prefiera un asistente. Para todo aquel que odie visceralmente a *nix y sus crontabs. Para todo aquel que recién se desayuna con esta basura de los crones y no sabe ni por donde empezar y para un interminable etcétera: CronTab.Gurú. Cron, hecho fácil y a prueba de idiotas:

crontab.guru – El asistente para la creación de crontabs que hace que utilizar cron sea el equivalente a coser y cantar.

Crontab.gurú te la hace fácil. Ahora por fin podés ir a una reunión de LInuxeros y presumir de como corrés un cron el penúltimo día de cada Febrero solamente si el año es bisiesto. Por que parece que no sos el único que se vió en la necesidad de implementar un cron complejo y la tuvo que pensar mucho. Alguien con las bolas lo suficientemente infladas fue y lo automatizó.

Alguien a quien todos los que tenemos que pensar en crones sin duda le vamos a estar eternamente agradecidos.